Check Point Research ha detectado una app de malware que aparenta ser la versión de escritorio de Google Translate, que no tiene una versión oficial para ordenadores portátiles o de sobremesa y que, tras infectar el equipo, lo usa a distancia para minar criptomonedas sin permiso. Parece haber sido creada por una organización turca llamada Nitrokod y llevaba operando sin ser localizada desde 2019, tiempo en el que ha infectado unos 111.000 equipos. Este malware se introducía en los equipos de sus víctimas aparentando ser la versión de la popular app Google Translate de móviles en una inexistente versión para ordenadores desde sitios web de descargas como Softpedia o Uptodown e incluso si se emplean los términos de búsqueda «Google Translate Desktop download» en el propio buscador de Google.

Malware con características que retrasaban su detección

Una vez descargada e instalada en el equipo, las actividades no deseadas de la app no se manifestaban hasta pasadas unas semanas, lo que ha dificultado mucho su detección y ha permitido que su campaña operase con éxito durante años. Para evitar su detección, los autores de Nitrokod han implementado algunas estrategias como:

- El malware se ejecuta por primera vez casi un mes después de la instalación del programa Nitrokod.

- El malware se entrega después de 6 etapas anteriores de programas infectados.

- La cadena de infección continúa tras un largo retraso utilizando un mecanismo de tareas programadas, lo que da tiempo a los atacantes a eliminar todas sus pruebas.

Proceso de la infección del malware

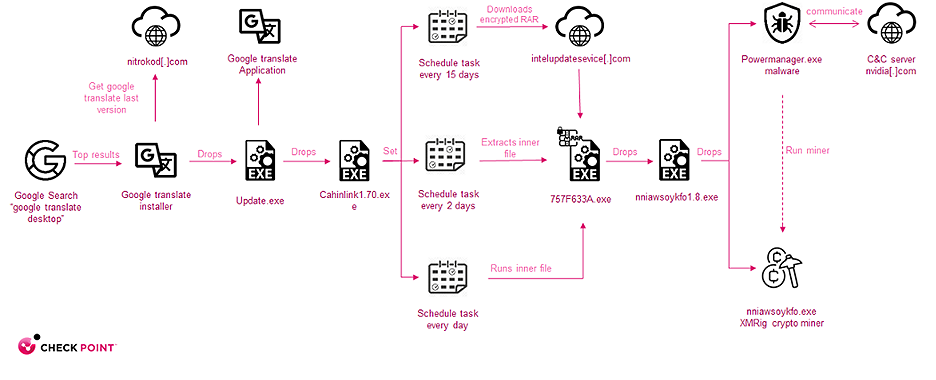

Estos son los pasos que sigue este malware para instalarse en un equipo:

- La infección comienza con la instalación de un programa infectado descargado de la web

- Una vez que el usuario lanza el nuevo software, se instala una aplicación real de imitación de Google Translate. Además, se suelta un archivo de actualización en el disco que inicia una serie de cuatro droppers hasta que se suelta el malware real

- Una vez ejecutado el malware, éste se conecta a su servidor de C&C (Comando y Control) para obtener una configuración para el programa de minado de criptomonedas XMRig e inicia la actividad

Para estar siempre protegidos y ser precavidos ante cualquier forma de ataque, desde Check Point proporcionan esta serie de consejos que mejorarán el grado de ciberseguridad de los usuarios:

- Tener cuidado con los dominios parecidos, los errores ortográficos en los sitios web y los remitentes de correo electrónico desconocidos. No hacer click sin más en un enlace, revisar con cuidado qué pone la URL.

- Descargar software sólo de editores y proveedores autorizados y conocidos y, como medida adicional, disponer de un software antivirus que verifique que el programa descargado no contiene código peligroso.

- En entornos empresariales, prevenir los ataques de día cero con una arquitectura cibernética integral, de principio a fin.

- Tener un endpoint instalado, correctamente configurado y asegurarse de que la seguridad del endpoint está actualizada y proporciona una protección completa.

“Hemos descubierto un sitio web que ofrece versiones maliciosas a través de imitaciones de aplicaciones para PC, incluyendo Google Desktop y otras, que incluyen un programa de minería de criptomonedas. Las herramientas maliciosas pueden ser utilizadas por cualquiera. Se pueden encontrar mediante una simple búsqueda en la web, se descargan desde un enlace y su instalación es un simple doble clic. Sabemos que las herramientas han sido creadas por un desarrollador de habla turca”, destaca Maya Horowitz, vicepresidenta de Investigación en Check Point Software. “Lo más interesante para mí es el hecho de que el software malicioso es muy popular, y sin embargo pasó desapercibido durante mucho tiempo. Hemos bloqueado la amenaza para los clientes de Check Point, y publicamos este informe para que otros puedan estar protegidos también”.

Imagen principal adaptada de un original de: Richard Patterson